想象一下,你刚拿到一部全新的智能手机。你完成初始设置,下载了常用的应用程序,还从官方应用商店安装了加密货币钱包,并存入数字资产。一切看起来都很完美,直到某天你打开钱包,发现余额已经归零。

这并非普通的安全漏洞。问题出在手机本身——这是一部经过精心伪装的仿冒设备。在你开机之前,恶意软件就已经预装在系统深处。这种新型攻击方式被称为假手机加密货币诈骗,黑客在手机出厂前就植入了特制的Triada木马。

整个过程完全不需要用户触发任何可疑链接或下载。恶意软件随着手机启动自动运行,悄无声息地获取设备控制权。攻击者不仅能窃取加密货币钱包的密钥,还能拦截双重认证短信,读取私人消息,甚至伪造通话号码。

更令人担忧的是,这种威胁已经形成完整的黑色产业链。黑客通过攻破供应链的某个环节,将预装恶意软件的设备混入正规销售渠道。这些手机通常以极具诱惑力的低价出现在拍卖网站和非官方零售商处,让消费者防不胜防。

随着加密货币价值攀升,这类针对硬件层的攻击正在全球蔓延。从俄罗斯到亚洲、欧洲和北美,已有超过2600名用户报告遭遇此类诈骗。这揭示出一个严峻的新问题:假手机如何成为加密货币安全的新威胁?

Triada木马:潜伏在手机里的盗币高手

Triada木马是一种高度危险的恶意软件,专门针对加密货币用户发起攻击。它具备五大核心攻击能力:窃取WhatsApp和Telegram等应用的消息及社交媒体凭证,通过替换钱包地址和跟踪浏览记录来劫持加密货币交易,伪造通话号码并拦截短信通信,擅自开启付费短信订阅服务,以及阻断网络连接以逃避安全检测。

2025年,卡巴斯基的安全研究人员揭露了一条完整的恶意软件攻击链。数千部预装Triada木马的仿冒安卓手机通过在线渠道销售,这些设备在用户启用之前就已感染。与以往通过钓鱼或恶意下载传播的方式不同,新版本的Triada在手机出厂前就被植入系统深处,使其极难被常规手段清除。

根据卡巴斯基专家Dmitry Kalinin的分析,Triada背后的攻击者已通过该木马非法获利约27万美元。这些资金涉及多种加密货币,全部被转移至黑客控制的钱包中。这一数字揭示了该恶意软件在真实场景中的破坏力和犯罪收益规模。

假手机诈骗的前世今生:从硬件到供应链的全面沦陷

仿冒智能手机在外观和系统层面都进行了精心伪装,使其看起来与正品无异。这些设备通常运行标准的安卓系统,用户难以通过常规操作察觉异常。然而,其内部却预装了Triada等恶意软件,能够在用户不知情的情况下执行窃取加密货币、读取消息、伪造通话及拦截双重认证(2FA)等恶意操作。

这一诈骗活动自2025年被研究人员发现以来,已造成超过2600名用户受害,且规模仍在持续扩大。虽然最初在俄罗斯较为集中,但已蔓延至亚洲、欧洲和北美等多个地区。受害者大多通过拍卖网站、非官方零售商或信誉较差的在线商店购入这些设备,低廉的价格成为诱骗用户上当的主要手段。

供应链的三大关键环节成为黑客攻击的重点:生产、批发和零售。在生产阶段,恶意软件被预装至手机操作系统的深层,甚至能够抵御恢复出厂设置和常规防病毒工具的检测。批发过程中,这些受感染的设备通过非正规渠道流入市场,部分零售商可能在不知情的情况下销售假手机。最终在零售环节,消费者因难以辨别真伪而购入这些存在安全隐患的设备,成为诈骗的受害者。

零点击攻击:比你眨眼还快的资产清空术

揭秘无需用户交互即可完成入侵的零点击攻击原理

假手机加密货币攻击是一种典型的“零点击攻击”。这种攻击方式允许黑客在用户完全不知情、无需进行任何操作的情况下,直接获取设备的控制权并访问加密货币资产。恶意代码无需用户点击链接或下载文件就能自动执行,这使得攻击极其隐蔽且难以防范。用户甚至还没来得及做出任何反应,黑客就已经完成了资产的转移。

解析Triada木马在RAM中运行的反检测黑科技

Triada恶意软件采用了一项关键技术:它在设备的随机存取存储器(RAM)中运行。这种运行方式使其能够有效避开传统防病毒工具的检测。由于RAM是临时存储空间,常规安全扫描很难捕捉到其活动痕迹。即便用户尝试进行病毒查杀,该木马仍可隐匿行踪,持续在后台运作,为攻击者保持长期的设备访问权限。

展示恢复出厂设置也无法清除的顽固特性

更令人担忧的是,Triada木马深植于手机的核心软件之中。即使用户执行恢复出厂设置,通常也无法将其彻底清除。该恶意软件在设备重启后依然存在,只要继续使用手机,用户的数字资产就会持续面临风险。这种顽固特性使得受感染的设备极难彻底净化,唯一可靠的应对方式就是避免使用来源不明的手机。

防坑指南:如何避开假手机盗币陷阱?

划定安全购买红线

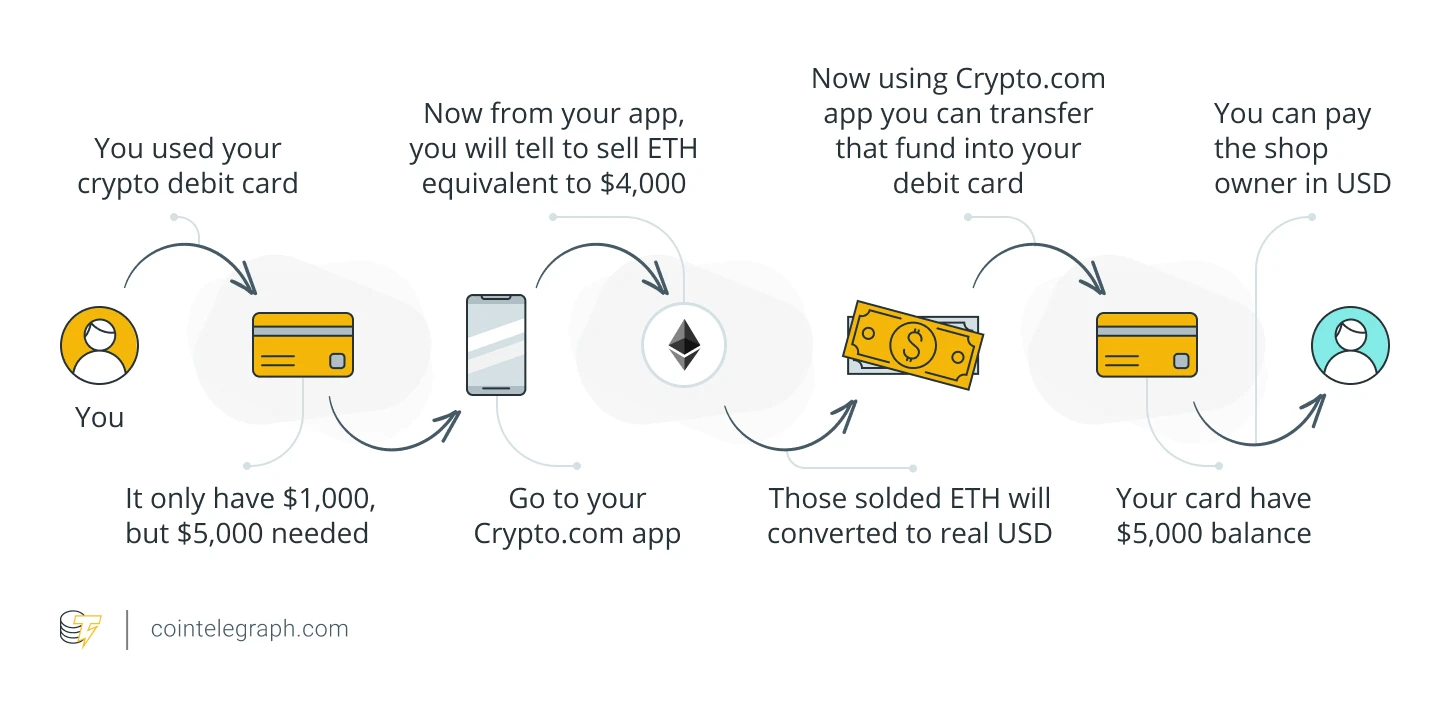

购买手机时,请务必选择官方渠道或信誉良好的零售商,避免通过拍卖网站或非官方商店购买低价或二手设备。收到新设备后,应立即安装官方操作系统更新,并仅从官方应用商店或品牌网站下载应用程序,尤其是加密货币钱包。安装前需仔细核对发布者信息,确保来源可信。

教授六步防御法

- 硬件钱包存储:将长期持有的加密货币资产存储在离线硬件钱包中,避免在联网的便携设备上保存大量数字资产。

- 启用双重认证(2FA):为所有加密货币及金融账户开启2FA,增加安全层,有效阻止或延缓攻击。

- 监控设备行为:警惕异常现象,如电池突然耗电、不明弹窗或陌生应用程序。

- 谨慎处理链接:避免点击未经请求的消息和链接,防止陷入钓鱼诈骗。

- 安装防病毒工具:部署可信的安全软件,并保持设备更新,以抵御Triada等恶意软件威胁。

- 审慎管理资金:对钱包活动保持警惕,避免仓促进行资金转账。

提供应急处理方案

若发现设备异常或疑似感染,立即识别可疑行为,如资金变动或系统性能下降。运行可靠的病毒查杀工具进行全面扫描,并尝试清除威胁。如果恶意软件无法清除(如Triada木马可能深植系统),需尽快将资金转移至安全的离线钱包,并考虑停用受感染设备,避免进一步损失。及时的行动是减少盗币风险的关键。