引言:手机还没拆封,加密货币就没了?真实受害者故事揭秘

1. 揭示假手机诈骗的惊悚场景:新手机刚激活加密货币就消失

想象这样一幕:你满心欢喜地拆封一部全新智能手机,完成开机设置,试用相机功能,安装常用应用,甚至特意从官方应用商店下载了加密货币钱包并转入资产——一切操作都严格遵循安全准则。然而,当你几天后打开钱包时,屏幕上却赫然显示余额归零。这部你以为的“全新正品”,从拆封那一刻起就成了黑客的提款机。

2. 提出核心疑问:黑客如何做到用户毫无察觉的零点击攻击

这并非用户操作失误:你仔细检查了下载来源,启用了双重认证(2FA),甚至从未点击过可疑链接。但你不知道的是,入侵在开机前就已完成——黑客在手机出厂前就植入了恶意软件,让设备变成“预装病毒的定时炸弹”。这种“零点击攻击”颠覆了传统认知:用户无需任何操作,仅通过激活手机就会触发入侵,仿佛手机里藏着一位隐形的“数字窃贼”。

3. 概述文章将解析的诈骗全链条:从硬件篡改到资金窃取

本文将层层揭开这场新型诈骗的黑幕:从黑客如何在手机硬件中植入如Triada木马这样的“数字寄生虫”,到仿冒手机如何通过非官方渠道混入供应链;从恶意软件如何绕过杀毒软件和恢复出厂设置,悄无声息地窃取钱包密钥、替换转账地址,到黑客最终如何将受害者的加密货币转移变现。我们将通过真实案例与技术拆解,还原这场从硬件到资金的全链条犯罪,并提供实用防御指南。

假手机黑产解剖:外观完美却暗藏‘数字寄生虫’

1. 揭秘Triada木马病毒的深度植入技术:比手机系统更底层的恶意代码

Triada木马病毒是假手机的核心“毒源”,其恶意代码并非简单附着于系统文件,而是被深度植入手机硬件底层。与普通病毒需用户下载感染不同,这种恶意软件在设备出厂前就已预装,深藏于操作系统核心区域。更棘手的是,它采用RAM运行技术,在随机存取存储器中动态活动,不仅能绕过传统杀毒软件扫描,甚至在用户执行恢复出厂设置后仍能存活,实现对手机的持久控制。

2. 解析仿冒手机产业链:从硬件克隆到恶意软件预装

仿冒手机产业链始于“外观克隆”——从机身设计到包装细节均模仿知名品牌,以假乱真。生产环节中,黑客直接将Triada等恶意软件植入硬件,完成“硬件篡改+软件预装”的双重作恶。这些设备随后通过灰色渠道流通:拍卖网站的“低价竞拍”、非授权零售商的“特惠促销”,以远低于市场价的诱惑吸引消费者。部分正规零售商甚至因供应链监管漏洞,在不知情中成为假手机的分销节点。

3. 数据警示:2025年全球超2600名受害者与990亿美元诈骗规模的关联

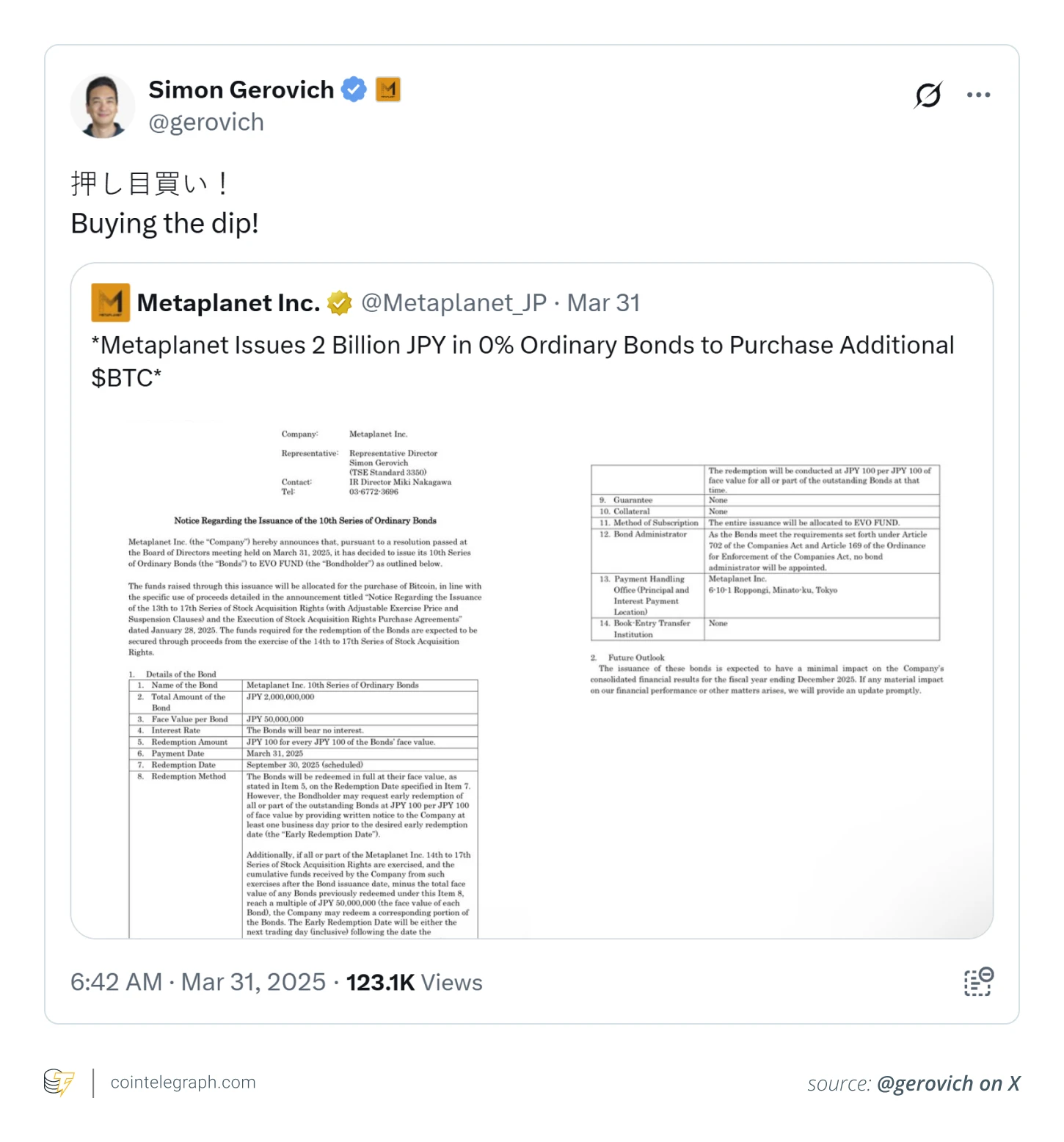

安全数据显示,截至2025年,全球已有超过2600名用户确认因使用仿冒手机遭受损失,他们均误信低价陷阱购入“正品”设备。这一黑产的扩张直接加剧了加密货币诈骗规模——链分析报告指出,2024年全球加密货币诈骗金额已达990亿美元,而随着假手机等新型攻击载体的普及,2025年诈骗金额或将突破历史峰值,假手机正成为黑客窃取数字资产的重要工具。

木马运作黑幕:黑客如何化身“手机幽灵”操控一切

1. 深度解析Triada五大作案手法:从消息窃取到地址替换

Triada木马通过五种核心手段实现对手机的全面操控:首先,它能窃取WhatsApp、Telegram等社交应用的消息与登录凭证,甚至冒充用户发送或删除信息;其次,通过实时替换加密货币钱包地址、重定向链接,直接劫持用户资金流向;在通信层面,它可伪造来电号码、拦截或篡改短信,包括双重认证(2FA)验证码;同时,恶意软件会秘密开启付费短信订阅产生额外费用,并远程安装更多恶意应用;最后,它还能主动阻断网络连接,以此逃避安全软件检测并破坏设备防御机制。

2. 揭示RAM运行技术如何绕过杀毒软件与恢复出厂设置

与传统病毒不同,Triada木马被设计为在设备的随机存取存储器(RAM)中运行。这种内存级驻留技术使其能轻松绕过常规防护:一方面,传统杀毒软件主要扫描存储文件,难以监控实时运行的内存进程;另一方面,恢复出厂设置仅清除手机存储中的数据,而RAM中的恶意代码在设备重启后仍能持续加载,导致“恢复出厂设置无效”的困境。这使得木马如同“数字寄生虫”,一旦植入便难以根除。

3. 黑客变现路径:27万美元加密货币转移的犯罪实证

凭借对手机的无限制访问权限,黑客通过替换钱包地址、窃取密钥或登录凭证等方式直接转移资金。卡巴斯基安全专家Dmitry Kalinin指出,新版本Triada的开发者已通过此类手段将约27万美元的各类加密货币转移至自己的钱包。此外,木马窃取的2FA验证码和账户信息,进一步为黑客突破用户金融账户防线、完成资产变现提供了关键支持,形成从入侵到获利的完整犯罪链条。

供应链黑洞:假手机如何突破防线潜入你手中

仿冒手机的流通依赖于精心构建的灰色分销网络。这些设备通常现身于信誉较差的松闲商店、拍卖平台及非官方零售商,诈骗者通过复制知名品牌外观制造逼真假象,再以远低于市场价的“优惠”吸引消费者。这种“低价陷阱”利用了大众对性价比的追求,却让缺乏辨别能力者在不知不觉中购入预装恶意软件的假货。

尽管此类诈骗起源于俄罗斯,但已形成明确全球扩散路径。亚洲、欧洲及北美地区均已出现受害者报告,攻击者借助跨境电商平台的便利性,将仿冒手机从源头市场快速分销至全球。尤其在监管相对宽松的松闲交易渠道,假货通过层层转手渗透进主流消费市场,形成跨越洲际的流通链条。

更具威胁的是其采用的“零点击攻击”模式,彻底颠覆了传统安全认知。与需用户误操作触发的常规攻击不同,假手机预装的恶意代码在设备激活时即自动运行—无需点击链接、下载软件等任何用户行为。这种“无感入侵"特性使传统防病毒软件和用户警惕性形同虚设,成为最隐蔽的移动设备攻击手段之一。

终极防御指南:六招让你的手机远离“数字寄生虫”

1. 硬件购买守则:官方渠道购买与二手设备风险规避

硬件安全是防御的第一道关口。务必通过品牌官方直营店、授权零售商等可信渠道购买手机,远离拍卖网站、非官方店铺的低价诱惑。尤其要警惕二手设备和“翻新机”,这些设备可能已被预装恶意软件,且难以通过常规检测发现。选择官方渠道能最大限度降低购入仿冒设备的风险。

2. 软件防护策略:系统更新规范与应用安装红线

软件防护需严守双重纪律:系统更新必须及时,收到官方推送后立即安装,确保系统漏洞被修复;应用安装需划定明确红线,特别是加密货币钱包等金融类应用,只能从官方应用商店或品牌官网下载,安装前务必核对发布者信息,拒绝任何来源不明的APK文件或第三方平台应用。

3. 行为预警信号:异常耗电/弹窗/陌生应用的识别技巧

日常使用中要警惕设备的“异常行为报告”:若手机突然出现电池耗电加快、无规律弹出陌生弹窗,或自动安装未知应用,这些都可能是恶意软件潜伏的信号。一旦发现此类情况,需立即进行全面安全检查,避免恶意软件进一步窃取数据或操控设备。

4. 资产保护方案:冷钱包存储与2FA双重认证的正确打开方式

资产保护需构建“双保险”机制:长期持有的加密货币应转移至离线硬件钱包,与联网设备物理隔离,避免在手机等便携设备中存放大量资产;所有金融账户(包括加密货币平台、银行账户)必须启用双重认证(2FA),这能有效拦截黑客通过窃取短信、账户信息等方式发起的攻击,为资产安全增加关键防线。